2018-01-26 14:02

摘要

本文将告诉你如何分辨真假难辨的信息。

热点事件引起了人们的关注,黑客也利用它们浑水摸鱼。

近日,安全机构 MalwareBytes 发现了一款恶意软件,它把自己伪装成了针对德国用户的 Intel CPU Spectre/Meltdown 漏洞的补丁。德国当局最近也警告说,网络钓鱼邮件试图利用这些热点漏洞事件欺骗用户。

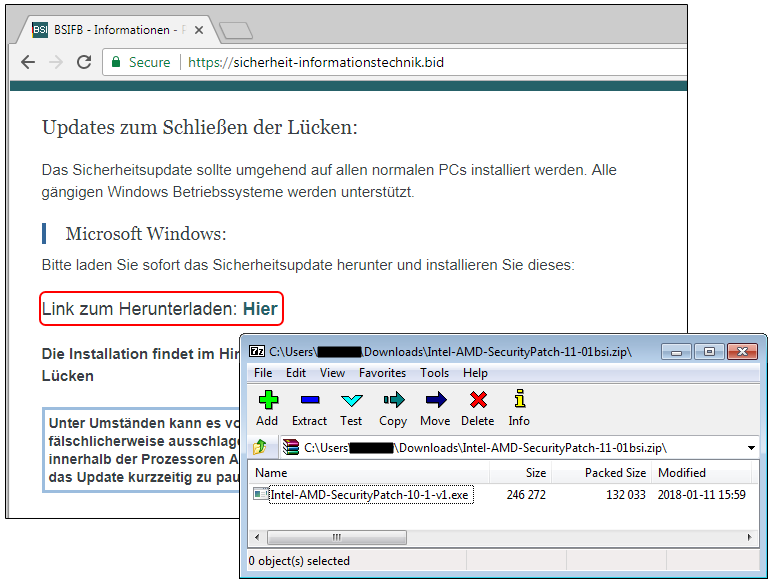

MalwareBytes 发现了一个仿冒的网站,里面提供了关于其中包含有关 Meltdown 和 Spectre 以及它如何影响处理器的各种外部资源链接。它看起来似乎来自德国联邦信息安全办公室(BSI),而且还是用了 SSL 加密技术,让这个网站看起来很「安全」。实际上,这个钓鱼网站并不隶属于任何合法或官方的政府机构。目前,这个恶意软件只攻击德语系统的用户,但其它地区的用户也可能被类似手法欺骗。

图 / 假冒 BSI 的欺诈网站(来自 MalwareBytes)

这个欺诈网站还提供了「修补程序」的 ZIP 压缩文件「Intel-AMD-SecurityPatch-11-01bsi.zip」,里面包含了一个可执行文件「Intel-AMD-SecurityPatch-10-1-v1」,这个可执行文件实际上是一个恶意软件。

图 / 恶意软件截图(来自 MalwareBytes)

一旦运行这个恶意文件,用户就会感染名为 Smoke Loader 的恶意文件,它可以执行各种恶意操作。MalwareBytes 通过监测恶意软件的流量发现,恶意文件连接到各个域名,窃取隐私并发送加密信息。

无独有偶,其奥运会等热点事件也被黑客盯上。来自迈克菲的安全研究人员此前发现,黑客已经把攻击目标瞄准了韩国平昌奥运会,许多与此次活动相关的组织都收到了钓鱼信息。大多数被攻击的组织都参与了奥运会,无论是提供基础设施,还是担任活动支持。

黑客的攻击已于去年 12 月 22 日开始,他们伪造来自韩国国家反恐中心(NCTC)info@nctc.go.kr 的消息,试图欺骗受害者打开名为「由农林和平昌冬奥会主办」的韩文文件。

恶意软件作为超文本应用程序 ( HTA ) 嵌入在恶意文档中,黑客把恶意代码隐藏在远程服务器的图片中,并使用混淆的 Visual Basic 宏启动解码器脚本。研究人员还指出攻击者还编写了一个自定义的 PowerShell 代码来解码隐藏的图像并启动恶意软件。